Imagina que te encuentras de viaje en China, donde el Gobierno restringe el uso de servicios como YouTube o Facebook a sus ciudadanos. ¿Qué harías para consultar tus redes sociales?

Para consultar mis redes sociales lo que haría sería utilizar un proxy que actúan como intermediarios entre los equipos de los usuarios y los sitios web que visitan. Las páginas visitadas sólo pueden captar datos del proxy y no del usuario.

Algunos ejemplos de servidores proxy son: Anonymouse o hide.me.

jueves, 3 de noviembre de 2016

jueves, 27 de octubre de 2016

Pregunta 5

Los navegadores de Internet disponen de varios certificados instalados.

a)¿Cómo se puede acceder a ellos? ¿Para qué se utilizan?

b)¿Qué entidades de certificación incluyen? ¿En qué pestaña aparecen los de clave privada?

En nuestro país, las entidades públicas son el DNI electrónico, el de la Fábrica Nacional de Moneda y Timbre y la Real Casa de la Moneda

La clave privada se puede conseguir en una pestaña especial cada una del navegador utilizado

a)¿Cómo se puede acceder a ellos? ¿Para qué se utilizan?

| Internet Explorer | Herramientas » Opciones de Internet » Contenido »Certificados |

| Netscape Navigator | Editar » Preferencias » Privacidad & Seguridad »Certificados » Gestionar Certificados |

| Firefox | Herramientas » Opciones » Avanzado » Ver certificados |

| Opera | Herramientas » Opciones » Avanzado » Seguridad »Administrar Certificados |

| Google Chrome | Menú de opciones » Configuración » Mostrar opciones avanzadas » HTTPS/SSL » Administrar Certificados |

En nuestro país, las entidades públicas son el DNI electrónico, el de la Fábrica Nacional de Moneda y Timbre y la Real Casa de la Moneda

La clave privada se puede conseguir en una pestaña especial cada una del navegador utilizado

Cuarta pregunta

Averigua qué cifrado utiliza tu gestor de correo(Gmail, Hotmail, Yahoo!, etc.) para preservar fidencialidad y la integridad de los mensajes intercambiados con tus contactos

Cifras tus mensajes hacia un contacto de correo electrónico dado, utilizando su 'clave pública' especial la cual puede distribuir libremente. Luego, ella utiliza su 'clave privada,' la cual debe guardar cuidadosamente, con el fin de leer dichos mensajes. A su turno, tu contacto utiliza tu clave pública para cifrar mensajes que te escribe. De modo que al final, debes intercambiar claves públicas, pero puedes compartirlas abiertamente, sin tener que preocuparte sobre el hecho de que cualquiera que desee tu clave pública pueda obtenerla.

Cifras tus mensajes hacia un contacto de correo electrónico dado, utilizando su 'clave pública' especial la cual puede distribuir libremente. Luego, ella utiliza su 'clave privada,' la cual debe guardar cuidadosamente, con el fin de leer dichos mensajes. A su turno, tu contacto utiliza tu clave pública para cifrar mensajes que te escribe. De modo que al final, debes intercambiar claves públicas, pero puedes compartirlas abiertamente, sin tener que preocuparte sobre el hecho de que cualquiera que desee tu clave pública pueda obtenerla.

martes, 25 de octubre de 2016

Tercera pregunta

Envía un texto codificado en binario o en hexadecimal a uno de tus compañeros. ¿Qué tipo de criptografía estáis utilizando?

TEXTO: Haciendo ejercicios de TIC

BINARIO: 01001000 01100001 01100011 01101001 01100101 01101110 01100100 01101111 00100000 01100101 01101010 01100101 01110010 01100011 01101001 01100011 01101001 01101111 01110011 00100000 01100100 01100101 00100000 01010100 01001001 01000011

HEXADECIMAL: 48 61 63 69 65 6e 64 6f 20 65 6a 65 72 63 69 63 69 6f 73 20 64 65 20 54 49 43

TEXTO: Haciendo ejercicios de TIC

BINARIO: 01001000 01100001 01100011 01101001 01100101 01101110 01100100 01101111 00100000 01100101 01101010 01100101 01110010 01100011 01101001 01100011 01101001 01101111 01110011 00100000 01100100 01100101 00100000 01010100 01001001 01000011

HEXADECIMAL: 48 61 63 69 65 6e 64 6f 20 65 6a 65 72 63 69 63 69 6f 73 20 64 65 20 54 49 43

Segunda pregunta

Sigue los ataques informáticos a tiempo real con el mapa interactvo de Kaspersky y propón herramientas para protegerte de las actuales amenazas

- Ataques informáticos

- Utilizar un programa antivirus

- Configurar un filtrado

- Informarse de las últimas amenazas de virus

- Herramientas para protegerte

- Proteger el gateway y usuarios remotos con cortafuegos

- Hacer copias de seguridad con frecuencia

Primera pregunta

¿Para qué sirve el protocolo WHOIS? Utilízalo con alguno de tus dominios

El protocolo de WHOIS es un Protocolo de Control de Transmisión (TCP), o protocolo de consulta/respuesta orientado a transacciones, que se utiliza para brindar servicios de información a los usuarios de Internet.El protocolo entrega su contenido en un formato legible por humanos.

miércoles, 4 de mayo de 2016

Conseguir un dominio

Conseguir un dominio es muy simple, y por el precio de una puedes conseguir mucho, es una inversión que si se hace bien, es segura.

Lo primero es decir qué es un dominio: un dominio es una forma sencilla de identificar un ordenador en Internet, y en ese ordenador eres tú el que crea una página web que según el dominio que escoges podrá ser buscada nacional, internacionalmente y otras tantas.

Aquí una lista de los dominios más interesantes e importantes:

(la mayoría de los países cuentan con un dominio)

Los pasos a seguir son los siguientes:

Aquí una lista de los dominios más interesantes e importantes:

(la mayoría de los países cuentan con un dominio)

- .es, para servicios de España

- .eu, para países de Unión Europea

- .int, para entidades internacionales, organizaciones como la ONU.

- .mil, para el Departamento de Defensa de los Estados Unidos (Único país con dominio de primer nivel para el ejército)

- .mobi, para empresas de telefonía móvil o servicios para móvil.

- .name, para nombres de personas

- .net, para infraestructura de red

- .org, para organizaciones

- .pro, para profesionales con una titulación universitaria.

- .tel, para servicios de comunicación por internet

Los pasos a seguir son los siguientes:

- Hay que escoger un dominio que enganche, ya que si tiene gancho será mucho más fácil recordar la página y ser identificados.

- Antiguamente, hasta 1999, la empresa Network Solutions mantuvo el monopolio, pero ahora el mercado está mucho más liberado y hay varias formas de conseguirlo.

- Lo haremos desde 1and1, por ejemplo, y es tan sencillo como escoger un dominio e introducirlo en el buscador, y si esta disponible lo dará por válido.

- Lo siguiente será elegir dentro de unos precios que varían en función del dominio que quieras.

- Te recomiendan, además, una serie de dominios para añadir

- Lo siguiente sera continuar en la página habiendo elegido uno, dos o varios dominios

- suele haber ofertas según los dominios que se escogen

- Finalmente, lo siguiente será registrarse o iniciar sesión si ya tienes una cuenta en 1and1

- .

Y así de sencillo es conseguir un dominio.

También hay dominios y formas de conseguirlo gratuitamente, pero eso no vale la pena.

También hay dominios y formas de conseguirlo gratuitamente, pero eso no vale la pena.

miércoles, 27 de abril de 2016

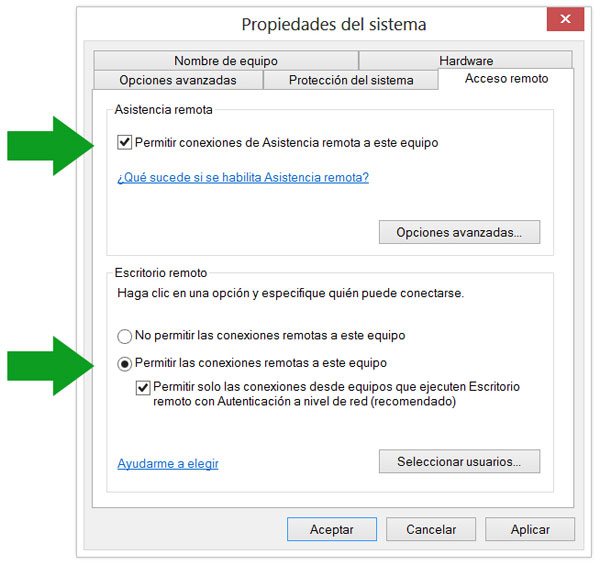

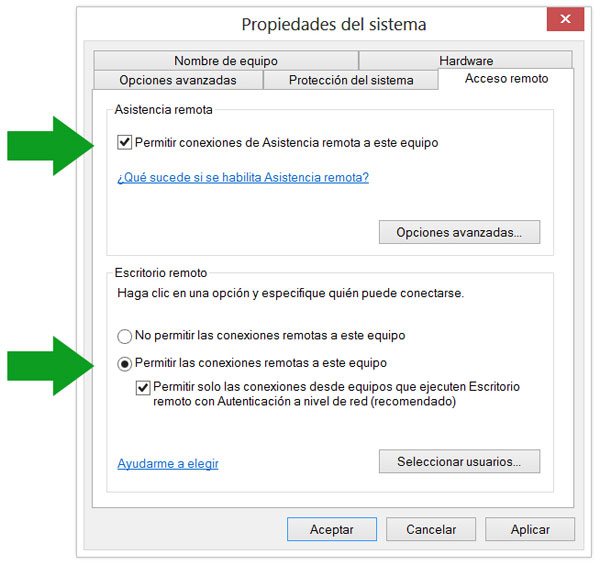

CONEXIÓN REMOTA

Lo primero, es explicar qué es una conexión remota:

Una conexión remota es una operación de conectarse a una red o computadora desde un punto remoto, ajeno a esa red, usando la conectividad de redes de Internet y consiguiendo las mismas prestaciones y funciones que si se tratase de una conexión local.

La conexión remota se refiere a conexión de largo alcance

Para compartir carpetas desde tu ordenador a tu dispositivo móvil, consola, etc, debemos seguir unos sencillos pasos:

Una conexión remota es una operación de conectarse a una red o computadora desde un punto remoto, ajeno a esa red, usando la conectividad de redes de Internet y consiguiendo las mismas prestaciones y funciones que si se tratase de una conexión local.

La conexión remota se refiere a conexión de largo alcance

Para compartir carpetas desde tu ordenador a tu dispositivo móvil, consola, etc, debemos seguir unos sencillos pasos:

- Lo primero que debemos hacer es compartir en la red local la carpeta que queramos hacer accesible para nuestro dispositivo, donde se encuentre el contenido que deseamos tener en nuestro dispositivo móvil.

- Teniendo la carpeta compartida, debemos configurar una IP fija al ordenador. Esto se hace haciendo una conexión manual, donde debemos poner lo siguiente: una IP fija, una Máscara de Subred, una puerta de enlace y una DNS1 y una DNS2.

- Para la IP elegimos, por ejemplo, 192.168.1.30

- Para la MÁCARA DE SUBRED 255.255.255.0

- Para la puerta de enlace 192.168.1.1

- Y para las DNS las dos más fáciles: -DNS1: 8.8.8.8

- Una vez hecho esto, debemos configurar la puerta de acceso y salida, las puertas NAT, que tienen dos tipos de puertas TCP(entrada) y UDP(salida). Puede aparecer una opción de configurar una puerta para que sea la entrada y la salida( TCP+UDP) Abrimos la puerta que queramos comprendida entre 1 y 100.000, elegiremos la 5500.

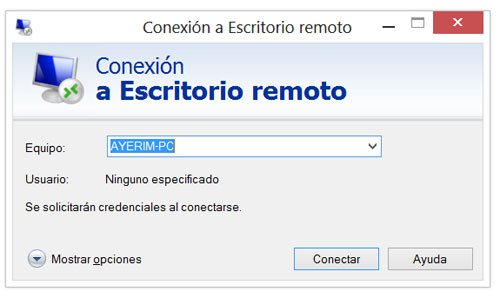

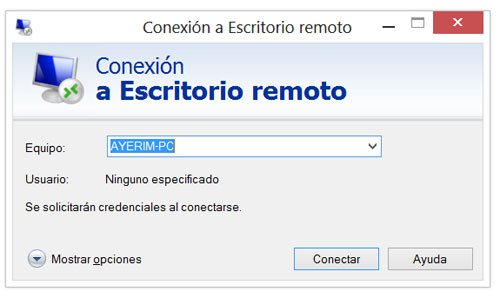

- Abre Conexión a Escritorio remoto, para eso escribe o introduce en el cuadro de Inicio: mstsc y presiona la tecla Enter.

También puede crearse un acceso directo en el escritorio para facilitar su acceso.

- En Equipo, escribe el nombre del equipo al que desea conectarse o escógelo de la lista, si hay alguno disponible usando la flecha a la derecha.

- El nombre asignado a cualquier equipo se puede conocer en la ventana Sistema, también puede utilizarse alternativamente la dirección IP que le corresponda.

- Antes de conectarse, da un clic en el botón Opciones y realiza los cambios necesarios en la configuración usando las fichas Pantalla, Recursos locales, Programas, Experiencia y opciones avanzadas.

- Para guardar esta configuración para otras conexiones y no tener que introducirlas de nuevo, da un clic en la ficha General y luego en Guardar.

- Ahora ya puedes seleccionar "Conectar".

Suscribirse a:

Comentarios (Atom)